Heartbleed: миллионы обворованы, но не знают об этом

По результатам опроса, проведенного Ruward совместно с сервисом защиты сайтов SiteSecure среди 270 игроков агентского рынка, выяснилось, что только 16% агентств полностью уверены в безопасности разрабатываемых ими сайтов. Каждый пользователь хоть один раз да слышал, что нужно создавать сложные пароли и время от времени их менять, но кто это действительно делает? Ошибка Heartbleed продемонстрировала, чего может стоить беспечность.

7 апреля 2014 года сотрудники компании Codenomicon, которая специализируется на разработке IT-решений для информационной безопасности, совместно с программистом Google Нилом Мехта (Neel Mehta) обнаружили ошибку в программном коде библиотеки Open SSL, из-за которой пароли от наших почтовых сервисов, кредитных карт и платежных систем могли попасть в руки злоумышленников. Они и дали название этой ошибке «Heartbleed».

Эксперты назвали ошибку катастрофической для всей истории интернет-безопасности, ведь 500 млн сайтов оказались беззащитными.

«„Катастрофическая” — это очень верное слово. По шкале от 1 до 10 это 11», — говорит Брюс Шнайер (Bruce Schneier), эксперт по безопасности информации.

«Уязвимости в ПО, предназначенном для безопасности, обнаруживались и раньше, но это одна из первых уязвимостей с таким широким охватом аудитории. Под удар попали в том числе системы онлайн-платежей, поэтому множество платежных аккаунтов оказались в руках злоумышленников. OpenSSL до этого попадал под удар лишь единожды, и в тот раз пострадали только дистрибутивы на системе Debian, поэтому его считали достаточно безопасным и подобная уязвимость шокировала многих», — говорит программист Айрат Салахутдинов, SODA.

Что это значит для пользователя

Уже через неделю после обнаружения фатальной ошибки в открытый доступ были выложены данные десяти тысяч кредитных карт пользователей РЖД, которые оплачивали свои билеты через интернет в период с 07.04.14 по 14.04.14.

Проверить наличие своей карты в списке можно здесь.

По словам создателей сайта, на который загружен архив с информацией о картах, они сделали это для того, чтобы привлечь внимание к острой проблеме. Ведь если они смогли воспользоваться ошибкой и завладеть секретными данными за несколько дней, то это может сделать и любой другой.

«Завладев данными, злоумышленник, фактически, получит полный доступ к аккаунту и сможет делать всё, что захочет. Аккаунты соцсетей и почтовый сервисов могут использоваться для рассылки спама и мошенничества. С платежными системами ситуация не столь неприятна — фактически везде сейчас при совершении оплаты необходима аутентификация через SMS, а платежными картами и вовсе нельзя пользоваться без подобной аутентификации. Тем не менее, лучше перевыпустить свои карты и сменить пароли везде, где уже закрыта уязвимость и сертификат сменен», — рекомендует программист Айрат Салахутдинов.

Сведений о каких-то других случаях с ипользованием этой ошибки мы пока не встречали. Однако Верн Паксон (Vern Paxson), эксперт International Computer Science Institute, уверен, что все, что могло случиться плохого, уже произошло.

«Это мина замедленного действия, никто не знает, когда может случиться взрыв. Миллионы обворованы, но не знают об этом. Уязвимость может использоваться совершенно незаметно.

<…> Нет никаких сомнений, что OpenSSL подробно изучался хакерами и такую большую дыру они не могли не заметить, пусть даже и на стадии ее саморазоблачения, — а произошло это не вчера».

В своем интервью для портала «Банки.ру» руководитель группы исследования уязвимостей «Лаборатории Касперского» Вячеслав Закоржевский объясняет, какие схемы могу использовать хакеры:

«В случае утечки закрытого ключа сертификата злоумышленники могут создать фишинговый сайт, маскирующийся под интернет-банк, который будет опознаваться браузером клиента как настоящий сайт, защищенный сертификатом. Кроме того, возможны атаки и без фишинга, подменой DNS или подменой шлюза в локальной сети — в этом случае клиента не нужно даже заманивать на фишинговый сайт. Он будет открываться при вводе адреса интернет-банка».

|

Нужно ли менять карту? Ситуацию с «засвеченными» картами пояснил веб-программист, Айрат Салахутдинов, digital-агентство SODA: «Не только ВТБ-24, который проводит платежи РЖД, но и множество других банков используют Open SSL: Альфа-банк, Raffeisen, Банк „Открытие“, Банк Москвы, АйМаниБанк, банк „Русский стандарт“, ОТП Банк, Русславбанк, Банк Зенит, Ак Барс Банк. В числе сайтов, на которых обнаружилась уязвимость, был и банк, которым я пользуюсь, поэтому стало немного страшно за свои деньги. К счастью, уязвимость была быстро закрыта. В основном банки используют двухуровневую аутентификацию: каждое действие пользователя должно быть подтверждено sms-кодом, благодаря чему аккаунт будет в относительной безопасности даже если злоумышленник узнает пароль и логин. В относительной — потому, что всегда есть риск потерять телефон. Тем пользователям, которые в последнее время использовали свои карты для проведения платежей в интернете, всё же желательно как можно скорее заблокировать и перевыпустить свои карты». |

|

Apple обновила прошивки для продуктов AirPort Extreme и Time Capsule Хотя в начале апреля Apple объявила о том, что ее сервисы не подвержены угрозе Heartbleed, компания решила перестраховаться и выпустила обновления для двух продуктов. В компании говорят, что есть вероятность, при которой злоумышленники могли получить информацию из памяти устройств. Если вы являетесь владельцем AirPort Extreme или AirPort Time Capsule, выпущенных после июня 2013 или позже, вам следует обновить прошивки. |

Кто виноват

Как только ошибка была обнаружена, многие накинулись на разработчика Open SSL, немецкого программиста Робина Зегельмана (Robin Seggelmann), по чьей вине пароли интернет-пользователей всего мира могли оказаться в руках злоумышленников. Всё вроде бы понятно, программист совершил ошибку, программиста надо наказать, ошибку оперативно исправить. Но проблема лежит гораздо глубже.

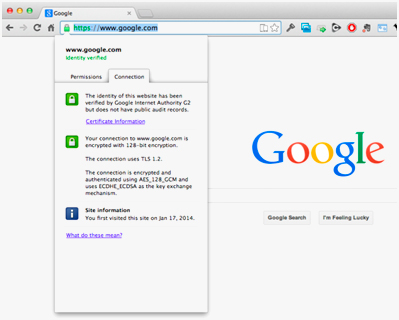

Open SSL — это не просто программа, это сертификат безопасности, который используют ⅔ веб-сайтов, в том числе и Yahoo, Google, Facebook, Instagram, Mail.ru, YouTube и даже ряд банков и платежных систем. Зайдя, например, в Google, вы увидите зеленый замочек в строке адреса. Это значит, что данные, которые ваш компьютер передает серверу во время интернет-сессии, шифруются. Это происходит, когда вы вводите номер своей кредитной карты, чтобы оплатить покупку или пароль своей почты.

Open SSL — софт с открытым кодом. Это значит, что над ним трудились программисты-энтузиасты и любой желающий специалист может улучшить код.

Команда разработчиков софта, на котором базируется святая святых — безопасность наших паролей — это четыре европейских программиста. Причем только Робин Зегельман, который является сотрудником Мюнстерского университета прикладных наук и написал ряд научных работ на тему информационной безопасности, вплотную занимается этой программой. Остальные специалисты только время от времени принимают участие в совершенствовании Open SSL, потому что основную часть времени зарабатывают себе на жизнь. За прошлый год эта команда получила только $2000 благодаря краудфандингу.

Возникает весьма логичный вопрос: почему такие крупные корпорации как Google, Facebook или Dropbox не финансируют работу специалистов, от которых зависит безопасность секретных данных?

По мнению Верна Паксона, эксперта International Computer Science Institute, эта история может изменить сложившиеся правила игры.

«Библиотека либо должна получать значительное дополнительное финансирование со стороны корпораций, либо на совершенно другом уровне развивать краудсорсинг; только за ежедневный мониторинг системы должны отвечать 10–15 человек», — говорит он.

Пока только компания Mail.Ru Group сделала первый шаг навстречу программистам и объявила конкурс. Тот, кто сможет найти самую серьезную ошибку в безопасности интернет-проектов компании, получит $5000. Есть также шанс занять второе или третье место и получить денежную награду.

Живая ошибка

Почему ошибку, которую совершил Зегельман в декабре 2011 года, обнаружили только сейчас? В связи с этим вопросом интересно опять же мнение Верна Паксона (Vern Paxson), эксперта International Computer Science Institute.

«Библиотека OpenSSL совершила один из самых быстрых взлетов в своей категории. Это авторитетный и удобный механизм. После того как ее стал использовать для части своих серверов Google, рынок в целом окончательно успокоился. Все понимали, что крупнейшая интернет-компания проводила длительную экспертизу продукта и проверяла его код на ошибки, иначе быть не может».

Эксперт считает, что правильней задавать вопрос по-другому: не почему Heartbleed был пропущен, а почему его так долго не замечали специалисты Google? И предполагает, что все несколько сложнее, чем нам кажется, прибегая в своих объяснениях к интересным метафорам и сравнивая ошибку с живым организмом.

«Уязвимость пережила две стадии — скрытую и открытую. Вы идете по улице и видите открытый люк: обходите его пару раз, а потом сообщаете коммунальным службам о проблеме, они приезжают и закрывают его, понимая, что открытый люк — это небезопасно. Большинство уязвимостей в современных программных пакетах чаще всего обнаруживаются и ликвидируются еще на стадии открытого люка. Но Heartbleed был открытым люком с невидимой пленкой. Туда падали, но никто этого не замечал.

Вы скажете, что я брежу — бывает ли такая невидимая пленка? История с Heartbleed показывает, что на программном уровне все-таки да. Это ошибка со сложной конфигурацией, которая сначала ловко мимикрировала под правильный код, а потом вдруг решила, что скрываться больше не надо. Ребята из Google, конечно, сделали многое, чтобы определить уязвимость, но справедливости ради надо понимать, что нашли они ее, когда ошибка сама громко заявила о себе».

Что делать

Несмотря на поднявшийся шум вокруг ошибки, подобные случаи не редкость, только чаще всего они происходят локально, на каком-либо одном сайте. Четыре года назад множество аккаунтов с самой популярной социальной сети России оказались в открытом доступе. На той же соцсети пару месяцев назад обнаружился критический баг, позволяющий узнать номер телефона практически любого аккаунта. Heartbleed не конец света, это хороший стимул задуматься о безопасности и для пользователей, и для владельцев сайтов.

|

СМЕНИТЕ ПАРОЛИ Пользователи, смените пароли на

Когда будете менять пароли, постарайтесь, чтобы они были разными. Если злоумышленник завладеет паролем, который вы используете для почты, он сможет легко взломать другой сервис с тем же паролем.

Владельцы сайтов и админы Свои рекомендации для сохранения безопасности сайта дали специалисты Habrahabr:

«Прежде всего, вы должны незамедлительно убедиться, уязвима ваша версия OpenSSL, или нет. Для HTTPS есть три сервиса: filippo.io/Heartbleed, possible.lv и www.ssllabs.com. Обновите версию при необходимости. Убедитесь, что вы ставите версию с патчем, либо же 1.0.1.g. Если у вас была уязвимая версия OpenSSL, вам следует отозвать старый SSL-сертификат — он, с большой вероятностью, скомпрометирован. Если у вас была уязвимость в сервисе — обязательно оповестите пользователей, чтобы они сменили пароли, и сбросьте сессии, если вы ими пользуетесь (PHPSESSID, JSESSID)». |

Изучая тему с Heartbleed, мы нашли такой совет: «Если вы нуждаетесь в абсолютной анонимности или соблюдении личных тайн в интернете, вам следует воздержаться от использования Сети в течение некоторого времени, пока все не уляжется». Но видимо, нужно быть еще более дальновидным: если речь идет о секретах и поиске личного пространства, то следует или забыть обо всем, что связано с интернетом, или просто смириться с мыслью, что приватность навсегда исчезла из жизни навсегда, вместе с безопасностью. По словам Верна Паксона, мы пока приходим к тупику: «Бесплатные библиотеки не способны обеспечить должный уровень безопасности, а платные пакеты или собственные разработки могут позволить себе только крупные корпорации. В результате дыра, в которую ежедневно падают интернет-пользователи, все больше и больше», — говорит эксперт.

|

Немного слухов Издание The Verge со ссылкой на данные Bloomberg опубликовало информацию о том, что Агентство национальной безопасности США в течение двух лет использовало уязвимость OpenSSL. Согласно информации издания (ссылка на два анонимных источника), в АНБ обнаружили эту ошибку давно, около двух лет назад, но информацию оставили в секрете, решив использовать ее в собственных целях. В АНБ опровергли это заявление. |

Источник картинки на тизере: Mashable