Фрод в мобильной рекламе: распутывание мошеннических практик

Наряду с другими острыми вопросами, такими как снижение поддержки сторонних cookie и распространение фейковых новостей, цифровая mobile индустрия сталкивается с серьезной проблемой в виде растущего мошенничества с рекламой. Эта проблема затрагивает владельцев приложений по всему миру, которые ежегодно инвестируют миллиарды долларов в борьбу с мобильным мошенничеством.

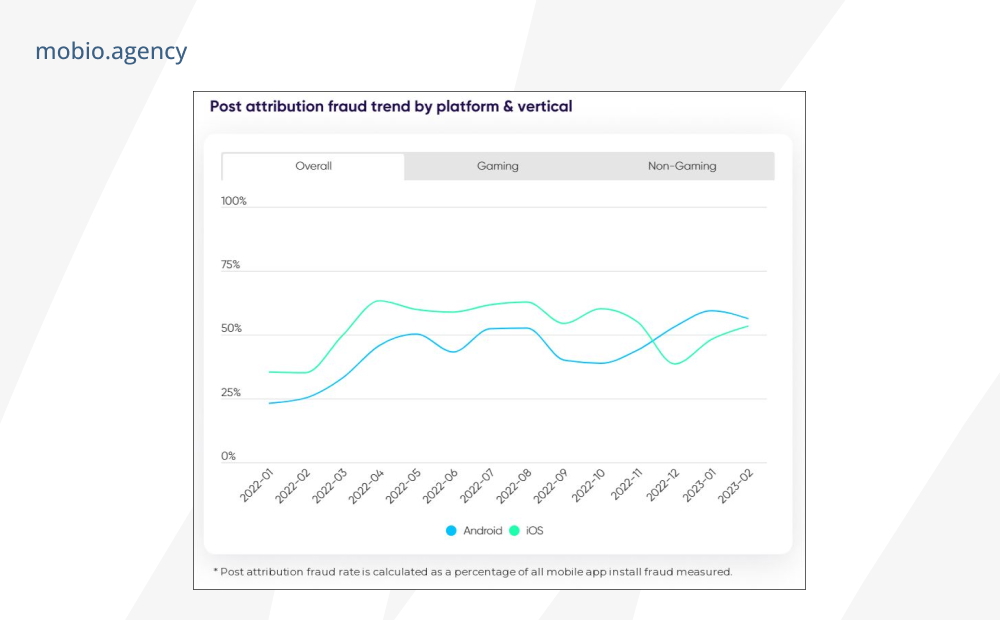

Аналитические сервисы публикуют тревожные цифры — по сравнению с аналогичным периодом прошлого года январь 2023 показал рост install fraud на iOS — 76%, post attribution fraud на Android — 154%.

Аналитические сервисы публикуют тревожные цифры — по сравнению с аналогичным периодом прошлого года январь 2023 показал рост install fraud на iOS — 76%, post attribution fraud на Android — 154%.

Существует много разновидностей фрода в mobile сфере, однако все они преследуют одну цель — получение выгоды за счет присвоения атрибуций и искусственной накрутки оплачиваемых действий (кликов, показов и конверсий). Мошенники используют различные тактики для манипулирования установками и показами, обманывая рекламодателей и рекламные сети, заставляя их платить за незаконные действия. Они могут использовать бот-фермы или распространять вредоносное ПО, в конечном итоге перераспределяя рекламный бюджет в свой карман. Клики и загрузки, которые они генерируют, не приводят к реальному доходу.

Существует много разновидностей фрода в mobile сфере, однако все они преследуют одну цель — получение выгоды за счет присвоения атрибуций и искусственной накрутки оплачиваемых действий (кликов, показов и конверсий). Мошенники используют различные тактики для манипулирования установками и показами, обманывая рекламодателей и рекламные сети, заставляя их платить за незаконные действия. Они могут использовать бот-фермы или распространять вредоносное ПО, в конечном итоге перераспределяя рекламный бюджет в свой карман. Клики и загрузки, которые они генерируют, не приводят к реальному доходу.

Однако последствия выходят за рамки непосредственных финансовых потерь. По данным Statista, фрод входит в число главных причин, по которым рекламодатели снижают рейтинг или приостанавливают сотрудничество со своими рекламными партнерами.

Также большой проблемой являются искусственно завышенные показатели, полученные в результате рекламного мошенничества, которые могут вводить предпринимателей и владельцев приложений в заблуждение и заставлять их принимать необоснованные бизнес-решения. Опора на мошеннические данные может иметь пагубные долгосрочные последствия и препятствовать устойчивому росту. Для digital рынка крайне важно решить эту проблему и разработать надежные контрмеры для защиты мобильных приложений и рекламы от фрода.

Виды мошенничества в мобильной рекламе

Для того, чтобы отслеживать неправомерные действия в приложениях, контролировать ход рекламной кампании и успешно противостоять действиям мошенников, нужно ориентироваться в тех способах, с помощью которых они наносят финансовый и репутационный вред как владельцам приложений, так и рекламным сетям. Методов причинения ущерба у мошенников достаточно много, к тому же постоянно появляются новые разработки, защита от которых еще не смоделирована.

Можно выделить основные виды мошенничества в сфере mobile:

- Click Fraud (мошенничество с кликами)

- Install Fraud (мошенничество при установке)

- Attribution Fraud и SDK Tampering (мошенничество при атрибуции и подделка SDK)

- Display Ad Fraud (мошенничество при показе объявлений)

Для этих распространенных форм мошенничества с мобильной рекламой, которые создают серьезные проблемы для рекламодателей и подрывают эффективность рекламных кампаний, основном используются:

Click Farms

Click Farms, также известные как Device Farms, представляют собой физические места, где настоящие мобильные устройства используются для мошеннических действий. На этих фермах используются либо недорогие рабочие, либо автоматизированные машины для установки приложений рекламодателя и взаимодействия с рекламой. Основная цель клик-ферм — нацелить кампании на регионы с высокими выплатами. Чтобы избежать обнаружения, они используют различные методы, такие как манипулирование IP-адресами с помощью программного обеспечения VPN и прокси-серверов. Кроме того, они часто скрывают свою деятельность, используя ограничения отслеживания рекламы и прибегая к сбросу идентификатора устройства. Это позволяет им маскировать свои мошеннические операции и продолжать генерировать незаконные клики и взаимодействия.

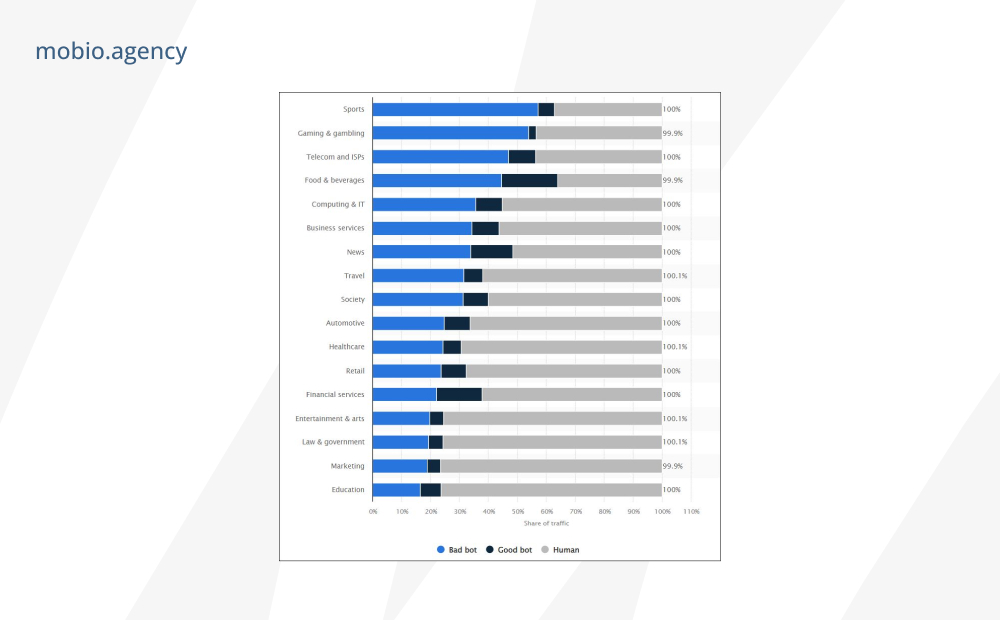

Bots

Боты, в широком смысле, относятся к автономному программному обеспечению, разработанному для выполнения определенных задач в Интернете. Хотя изначально боты могли выполнять простейшие функции, теперь их возможности расширились, охватив как положительные, так и отрицательные стороны деятельности. Несмотря на то, что человеческий трафик по-прежнему доминирует, распространенность бот-трафика продолжает расти.

В сфере мобильного мошенничества боты могут работать с подлинных мобильных устройств или с серверов, умело выдавая себя за законных пользователей, участвуя в таких действиях, как клики по рекламе, установка приложений и взаимодействие внутри приложений. Серверные боты используют эмуляторы — программное обеспечение, предназначенное для воспроизведения функций устройств, что позволяет им точно имитировать подлинное поведение пользователя.

В сфере мобильного мошенничества боты могут работать с подлинных мобильных устройств или с серверов, умело выдавая себя за законных пользователей, участвуя в таких действиях, как клики по рекламе, установка приложений и взаимодействие внутри приложений. Серверные боты используют эмуляторы — программное обеспечение, предназначенное для воспроизведения функций устройств, что позволяет им точно имитировать подлинное поведение пользователя.

Другой вариант ботов проявляется как вредоносное ПО, находящееся на устройствах пользователей. Эти вредоносные программы нацелены на создание показов поддельной рекламы, мошеннических кликов и несанкционированных действий в приложении, что иногда даже приводит к мошенническим покупкам в приложении без ведома пользователя.

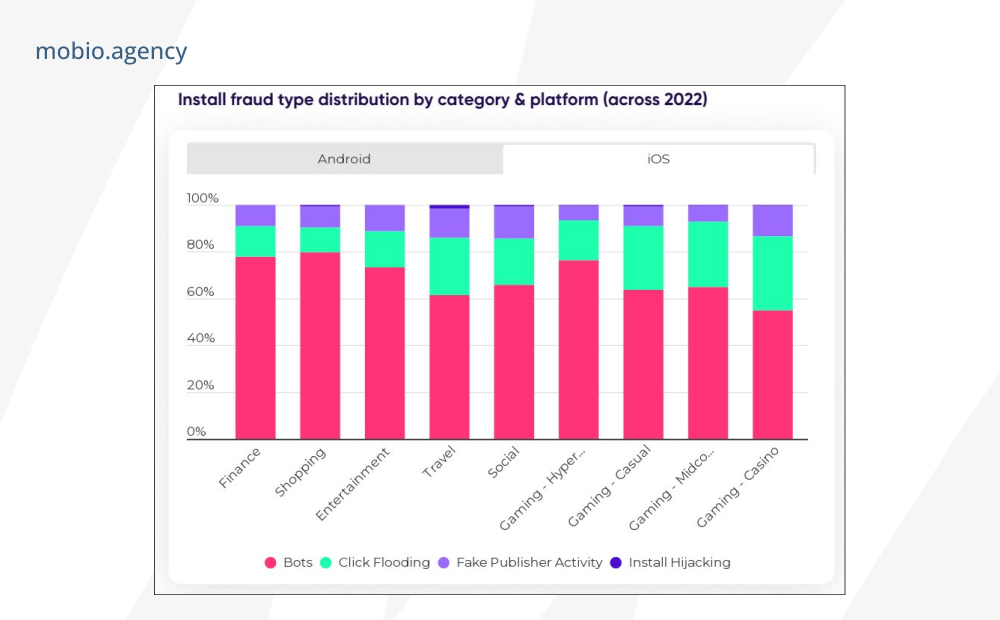

В мобильных приложениях на ботов приходится более 70% мошенничества во всех регионах, за исключением Ближнего Востока и Северной Африки (MENA), где они составляют 68% (как на Android, так и на iOS).

Рассмотрим каждый из видов фрода более детально. При этом обратите внимание, что некоторые методы мошенничества могут относиться к нескольким категориям, поскольку включают в себя различные мошеннические действия.

Рассмотрим каждый из видов фрода более детально. При этом обратите внимание, что некоторые методы мошенничества могут относиться к нескольким категориям, поскольку включают в себя различные мошеннические действия.

Click Fraud

Этот тип мошенничества включает преднамеренное действие по созданию поддельных кликов с целью увеличения дохода злоумышленников (в случае рекламных сетей или паблишеров) или истощения рекламных бюджетов кампаний, которые оплачиваются за каждый клик (например, PPC, CPC, CPI и так далее). Распространенные методы для мошенничества с кликами включают в себя:

Click Injection

Это практика в мобильной рекламе, при которой имитация клика запускается до полной установки приложения, чтобы приписать клик мошенническому источнику. Для выполнения этого действия мошенники часто используют бездействующие «junk apps», находящиеся на устройствах пользователей, которые ждут, пока их не активирует установочная трансляция. Эти спящие приложения пробуждаются и вступают в действие, захватывая контроль над устройством пользователя и генерируя клик, фактически забирая кредит для органической установки или даже установки, инициированной другой законной сетью.

Click Hijacking

Это перехват подлинного клика и последующая установка с помощью обманной практики отправки дубликата отчета о кликах из конкурирующей сети. Чаще всего используется вредоносное ПО, скрытно встроенное в приложения, полученные из сторонних магазинов приложений или притворяющиеся законными. После обнаружения легитимного клика вредоносное ПО инициирует отчет о ложном клике из конкурирующей сети, эффективно его перехватывая и присваивая себе все последующие установки. Если Click Injection фокусируется на внедрении мошеннических кликов перед установкой приложения, то Click Hijacking сосредоточен на перехвате законных кликов и создании отчетов о ложных кликах для захвата атрибуции.

Click redirection (Auto redirects)

Перенаправление кликов происходит, когда законный пользователь нажимает на объявление, но вместо того, чтобы быть перенаправленным по назначению, он автоматически перенаправляется на другой веб-сайт или целевую страницу без его согласия или ведома. В отличие от Click Injection, который фокусируется на приписывании клика мошенническому источнику до установки приложения, и Click Hijacking, который включает в себя перехват законных кликов и создание ложных отчетов, Click redirection манипулирует взаимодействием пользователя с кликами, перенаправляя их в непреднамеренные места назначения. Перенаправление кликов обычно достигается за счет использования вредоносных скриптов или кода в рекламе с использованием уязвимостей в рекламных сетях или системах доставки контента. Мошенники могут использовать различные методы, такие как скрытые iframe, перенаправления JavaScript или browser exploits для выполнения несанкционированного перенаправления.

Click flooding

Это еще одна форма мошенничества с мобильной рекламой, которая включает в себя создание чрезмерного количества фродовых кликов в течение короткого периода времени. Отличается данный метод от click redirection, click hijacking и click injection с точки зрения выполнения и целей и фокусируется на искусственном завышении количества кликов. Атаки с клик-флудом генерируют большое количество кликов, но не приводят к фактическим установкам или желаемым действиям. В сценариях клик-флудинга время от клика до установки может демонстрировать необычные модели, такие как продолжительные CTIT или аномально низкий коэффициент конверсии. Мошенники при Click flooding манипулируют моделями атрибуции, искусственно раздувая точки соприкосновения, чтобы получить незаслуженный кредит.

Duplicate IP

Дублирование IP-адресов подпадает под более широкую категорию мошенничества с кликами, чем click redirection, click hijacking, click injection и click flooding. В этой схеме мошенники манипулируют кликами или данными атрибуции, создавая двойной IP-адрес, когда несколько кликов или действий регистрируются с одного и того же IP в течение короткого промежутка времени. Используя дублирующийся IP-адрес, с помощью ботов или сети устройств мошенники имитируют большее количество кликов и действий, создавая впечатление, что взаимодействие исходит от разных пользователей.

Install Fraud

Мошенничество с установкой относится к действиям, направленным на искусственное увеличение количества установленных приложений. Мошенники используют различные методы для манипулирования данными об установке, обманом заставляя рекламодателей и рекламные сети платить за те, которые не являются результатом интереса или участия пользователей на самом деле. Для манипулирования данными об установках и обмана систем атрибуции и рекламодателей используются Device Farms и эмуляторы. Основные методы, обычно связанные с мошенничеством при установке:

Device ID reset fraud

При этом способе идет манипулирование уникальными идентификационными номерами, связанными с мобильными устройствами (ID). Мошенники сбрасывают или изменяют идентификаторы устройств, чтобы создать иллюзию нескольких установок с разных устройств, тем самым завышая их количество. Это позволяет им использовать рекламные сети и платформы атрибуции, поскольку их мошеннические действия кажутся подлинными и их трудно отличить от обычных установок.

App Spoofing

Подделка приложений включает в себя создание поддельных версий популярных приложений. Мошенники маскируют свои приложения под настоящие, обманом заставляя пользователей их устанавливать. Эти поддельные приложения содержат вредоносные элементы или скрытое рекламное ПО, которое генерирует мошеннические клики, показы или взаимодействия внутри приложения, в конечном итоге принося пользу мошенникам за счет рекламодателей и подлинных владельцев.

Также с помощью спуфинга мошенническое приложение фальсифицирует или искажает информацию о приложении, отправленную в запросе ставки. Это позволяет мошенникам изображать приложения с высокой ценностью, искусственно завышая цену за тысячу показов (CPM) и вводя тем самым в заблуждение рекламные сети и источники спроса. В этом же ключе зачастую используется Location spoofing, который не только помогает мошенникам избежать обнаружения, но также позволяет им нацеливать или перенаправлять пользователей на основе желаемых географических профилей. Мошенники намеренно искажают данные о местоположении, включая координаты широты и долготы, манипулируя строкой ставки для создания ложных географических шаблонов и заставляя рекламодателей платить повышенные цены за пользователей, которые могут не соответствовать предполагаемым критериям таргетинга.

Attribution Fraud и SDK Tampering

Атрибуция необходима для точного определения того, какой рекламный источник или канал должен быть зачислен за конкретное действие пользователя, такое как установка или покупка в приложении. Однако мошенники используют различные обманные методы для искажения данных атрибуции, чтобы неправомерно присвоить себе заслуги в действиях и конверсиях пользователей, используя такие методы, как перечисленные выше click injection (перехват окна атрибуции), click hijacking (искусственное завышение доли атрибуции) или click flooding. Наиболее характерными типами мошенничества с атрибуцией являются SDK Hacking и SDK Spoofing.

SDK Hacking — манипуляции или подделка комплектов разработки программного обеспечения (SDK) мобильных приложений. Одной из распространенных форм взлома SDK является размещение несанкционированной рекламы в приложении. Мошенники могут вмешиваться в SDK, чтобы принудительно отображать чрезмерную или навязчивую рекламу, нарушая работу пользователей и потенциально генерируя незаконные клики или показы объявлений. Кроме того, злоумышленники могут модифицировать SDK для тайного сбора конфиденциальной информации, такой как личные данные или идентификаторы устройств, без ведома пользователя. Приложения с SDK с открытым исходным кодом или приложения с низкими показателями безопасности чаще страдают от таких атак, поскольку их SDK легче взломать, имитировать или реконструировать.

SDK Spoofing включает в себя маскировку или выдачу себя за законный SDK в мобильном приложении. Это можно сделать, изменив код или конфигурацию приложения, заменив подлинный SDK поддельной или вредоносной версией. Поддельный SDK имитирует поведение оригинального SDK, создает фейковые события и данные, которые кажутся подлинными системам атрибуции рекламы. Это приводит к ложной атрибуции и завышенным показателям эффективности. Также поддельный SDK может включать в себя дополнительные вредоносные функции или собирать конфиденциальную информацию о пользователях без их согласия.

SDK Hacking может использоваться в сочетании с DNS spoofing (подменой имени домена в ссылках атрибуции) для перенаправления пользователей на мошеннические веб-сайты или для вмешательства в нормальное функционирование приложения. Например, злоумышленник может использовать спуфинг DNS для перенаправления трафика приложения на вредоносный сервер, на котором размещен поддельный SDK, что приводит к несанкционированным действиям или утечке данных.

Display Ad Fraud

Существует несколько распространенных форм мошенничества с мобильной рекламой, которые используют процесс размещения и демонстрации рекламы для создания незаконных рекламных показов или кликов.

Ad Stacking происходит, когда несколько объявлений размещаются друг над другом в области размещения рекламы мобильного приложения, при этом пользователям видна только верхняя реклама, а клик или впечатление регистрируется для каждого объявления в стопке, что заставляет рекламодателей платить за поддельные показы и клики. При стекировании используются:

- Техника наслоения: мошенники накладывают несколько объявлений друг на друга, используя прозрачные или почти прозрачные элементы. Этот метод направлен на то, чтобы сделать сложенные объявления практически невидимыми для пользователей, но при этом генерировать рекламные показы в фоновом режиме.

- Обновление рекламы: мошенники реализуют автоматическое обновление рекламы с высокой скоростью, циклически просматривая стопку объявлений. Этот метод искусственно завышает количество показов рекламы, создавая ложное впечатление более высокой вовлеченности и эффективности рекламы.

Ad Injection предполагает несанкционированную вставку рекламы в мобильное приложение без согласия издателя. Эти внедренные объявления обычно накладываются поверх законного контента, нарушая работу пользователей и перенаправляя доход от законного издателя к мошеннику с помощью вредоносных программ и рекламных плагинов.

Pixel Stuffing используется для размещения поверх обычного объявления крошечного блока размером 1×1 пиксель с использованием iframe, что делает такую рекламу невидимой для пользователей, но она все равно регистрируется как показ.

CPI/CPA Fraud

Мошенники постоянно находятся в движении, выискивая пробелы и лазейки для кражи рекламных бюджетов, поскольку реклама сегодня представлена в различных форматах, на которые тратятся солидные суммы.

Первоначально рекламодатели полагались на модель CPI, платя издателям за каждую установку приложения. Однако мошенники начали нацеливаться на CPI-кампании, генерируя поддельные установки или захватывая настоящие с помощью Click flooding, Click Injection, Device Farms и так далее. Чтобы решить эту проблему, рекламодатели переключились на кампании с оплатой за действие (CPA), сосредоточив внимание на событиях в приложении и вовлечении пользователей. Какое-то время считалось, что CPA-кампании защитят от мошенничества и привлекут более качественных пользователей, ведь партнерские сети предлагают рекламодателям то преимущество, что они платят только за фактические результаты, такие как ставки, покупки и установки.

К сожалению, злоумышленники адаптировались и пробрались в эту модель с своими поддельными приложениями, запрещенными источниками трафика, воровством лидов и использованием сложных ботов для подделки событий, особенно концентрируясь на игровых приложениях и покупках в приложениях в различных вертикалях. CPA-кампании стали даже более привлекательны для мошенников, потому что на них можно заработать больше денег, так как выплаты за конкретные действия обычно выше.

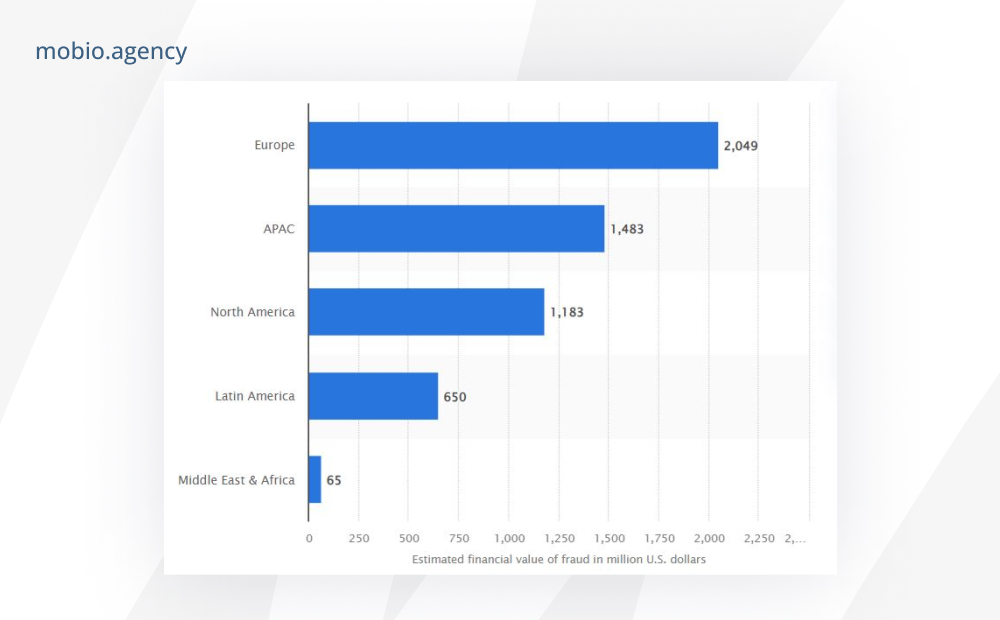

При этом активность фрода в CPI-кампаниях все равно не снижается: в период с января 2022 года по февраль 2023 года мошенничество с мобильными приложениями, в том числе мошенничество с оплатой за установку (CPI), оценивалось на европейском рынке примерно в 2,05 миллиарда долларов США, на рынке Северной Америки — около 1,2 миллиардов долларов США (по данным Statista).

Фрод в mobile — это серьезная проблема, требующая внимания рекламодателей и маркетологов, а также рекламных сетей и паблишеров, так как от действий мошенников страдают все стороны-партнеры digital рынка. Понимание различных типов мошенничества, которые мы описали выше, имеет решающее значение для разработки эффективных стратегий борьбы с ними.

Фрод в mobile — это серьезная проблема, требующая внимания рекламодателей и маркетологов, а также рекламных сетей и паблишеров, так как от действий мошенников страдают все стороны-партнеры digital рынка. Понимание различных типов мошенничества, которые мы описали выше, имеет решающее значение для разработки эффективных стратегий борьбы с ними.

В следующей статье мы рассмотрим текущую ситуацию с защитой от фрода, поделимся мнениями нашей команды экспертов из Mobio, а также оценим последние достижения в области методов обнаружения и предотвращения мошенничества для защиты ваших рекламных бюджетов и обеспечения успеха кампаний.

Следите за следующей статьей Мобио, в которой мы снабдим вас инструментами и информацией, необходимыми, чтобы быть на шаг впереди мошенников и защитить свои инвестиции в мобильную рекламу.

Переходите в наш Telegram-канал и будьте в курсе всех digital-новостей.