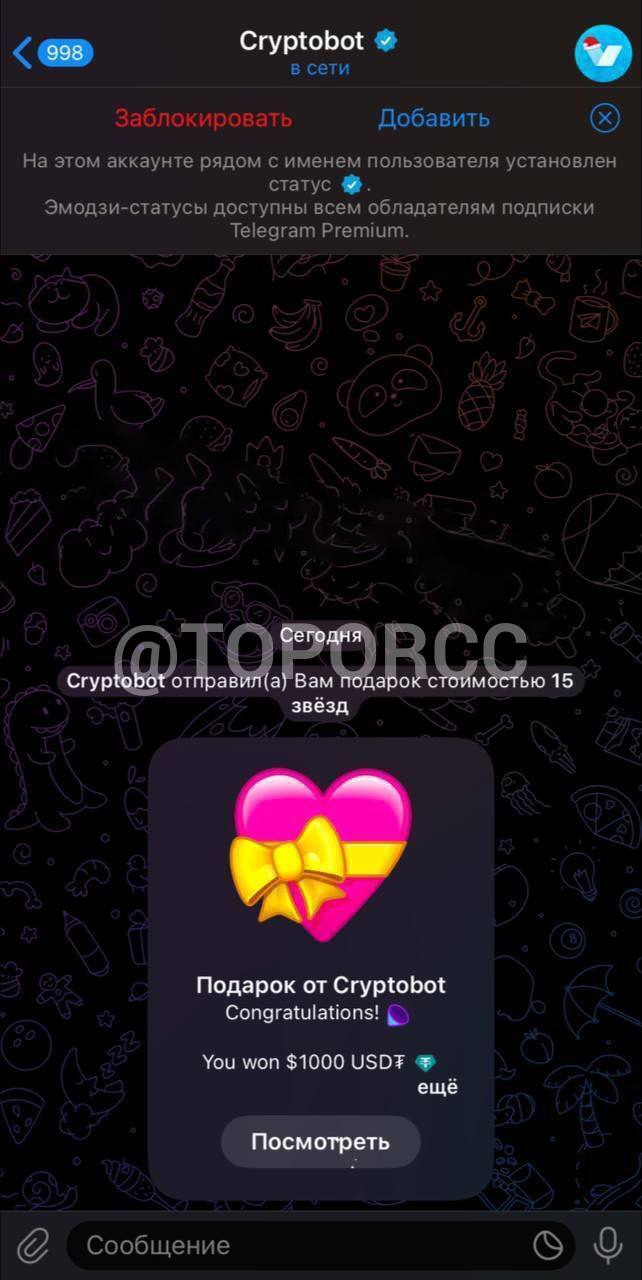

В Telegram активизировались мошеннические схемы с подарочными ботами подписки Premium

Новая фишинговая схема в популярном мессенджере набирает обороты в праздничные дни.

В канун новогодних и рождественских праздников россиян уже предупреждали о «каникулярной» мошеннической схеме в Telegram. Мошенники начали массово красть

Теперь российские СМИ снова пишут о высокой активности скамеров и призывают не попадаться на новый вид мошенничества с Telegram Premium. Об этой схеме рассказали эксперты компании Cyfirma, специализирующейся на

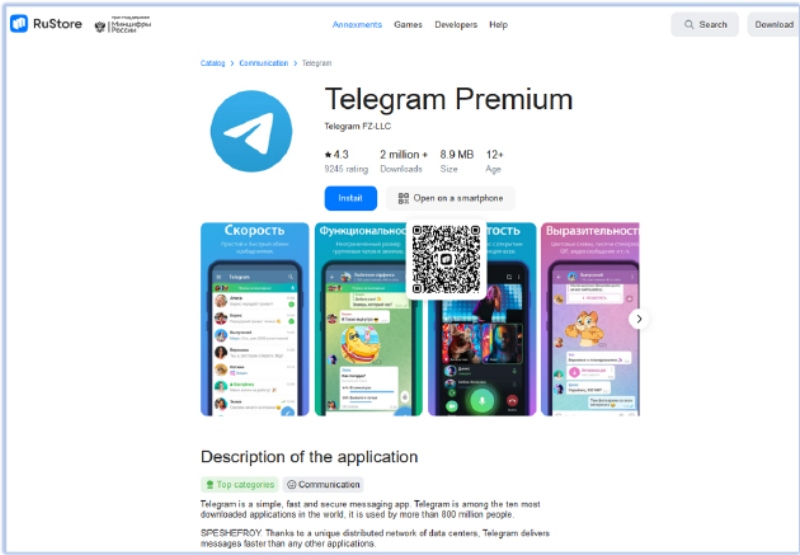

Они обнаружили новое вредоносное приложение FireScam, которое крадёт данные пользователей

По данным исследователей из Cyfirma, через имитирующую RuStore вредоносную страницу на устройство жертвы доставлялся

При первом запуске вредонос отображает страницу для ввода данных, аналогичную той, что можно увидеть при авторизации в Telegram. Введённые пользователем данные похищаются и после этого используются для работы с мессенджером. FireScam также устанавливает связь с базой данных Firebase Realtime Database, куда передаётся похищенная с устройства жертвы информация. По данным Cyfirma, украденные данных хранятся в базе временно, а после того, как злоумышленники их отфильтровывают, удаляются или переносятся

Вредонос также устанавливает постоянное соединение с удалённым сервером, что позволяет злоумышленникам выполнять разные команды на устройстве жертвы, включая запрос определённых данных, настройку дополнительных параметров слежки, загрузку дополнительного вредоносного ПО. FireScam способен отслеживать изменения активности на экране устройства, фиксируя разные события длительностью более 1000 мс. Вредонос тщательно следит за всеми транзакциями, стараясь перехватить конфиденциальные платёжные данные жертвы. Всё, что пользователь набирает и копирует в буфер обмена, классифицируется и передаётся на удалённый сервер.

Хотя у Cyfirma нет предположений относительно того, кто является оператором нового вредоноса, в компании отметили, что кампания представляет собой «сложную и многоуровневую угрозу», которая «использует передовые методы маскировки». Специалисты компании рекомендуют пользователям с осторожностью относиться к исполняемым файлам, которые они скачивают из потенциально ненадёжных источников. (Источник).

Будьте бдительны!

Присылайте свои комментарии к ситуации на digital-рынке (короткие или развёрнутые, во втором случае сделаем вам полноценную колонку в статейной ленте Коссы):

Email: 42@cossa.ru

Телеграм: @cossawer

VK: vk.com/cossa

Эффективная реклама с кешбэком 100%

Таргетированная реклама, которая работает на тебя!

Размещай ее в различных каналах, находи свою аудиторию и получай кешбэк 100% за запуск рекламы.

Подключи сервис от МегаФона, чтобы привлекать еще больше клиентов.