DDoS-атаки во втором полугодии 2011 года: отчет Лаборатории Касперского

DDoS-атаки становятся всё более популярным средством дестабилизации работы интернет-сайтов. Принцип их действия состоит в том, что к сайту одновременно направляется огромное число запросов — большее, чем система может обработать. Вследствие перегрузок он либо вообще перестаёт открываться, либо его загрузка происходит очень долго.

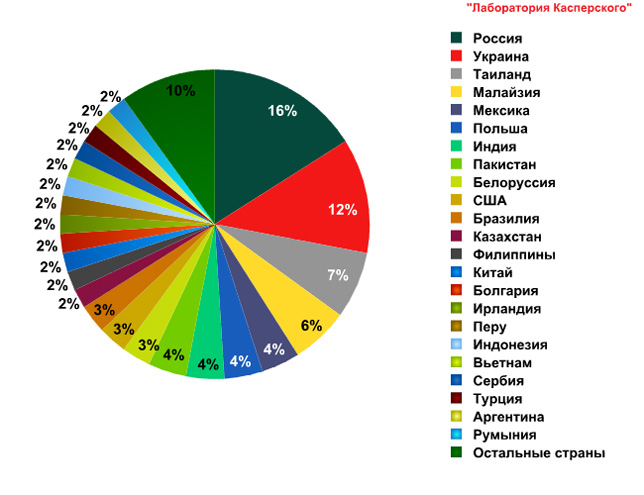

Наиболее продолжительная DDoS-атака, отмеченная во второй половине 2011 года, длилась 80 дней 19 часов 13 минут 05 секунд. Она была направлена на туристический сайт. Средняя продолжительность DDoS-атаки составила 9 часов 29 минут. DDoS-атаки производились с компьютеров, находящихся в 201 стране мира. Однако 90% DDoS-трафика исходило лишь из 23 стран, прежде всего из России и Украины.

Эффективная реклама с кешбэком 100%

Таргетированная реклама, которая работает на тебя!

Размещай ее в различных каналах, находи свою аудиторию и получай кешбэк 100% за запуск рекламы.

Подключи сервис от МегаФона, чтобы привлекать еще больше клиентов.

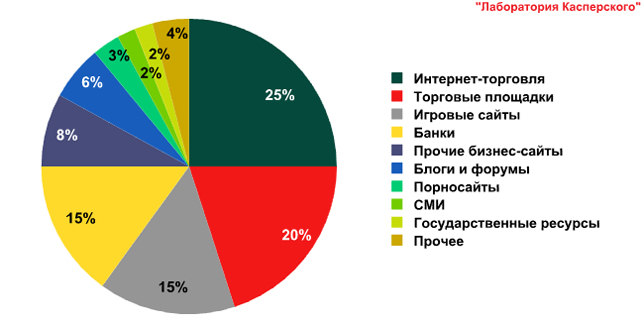

Для чего использовали DDoS? Чаще всего — для атак на интернет-магазины, торговые площадки, игровые и бизнес-сайты.

Рассмотрим несколько примеров атак на различные ресурсы.

Политический протест

Во втором полугодии 2011 года активно заявила о себе группа хакеров, называющая себя организацией Anonymous. Наиболее известными их действиями с применением DDoS стали: взлом сайта и придание огласке конфиденциальной информации полицейского управления американского города Окленд, атака на правительственные сайты Сальвадора, атака сайта посольства России в Лондоне.

К протестным DDoS-атакам присоединялись группировки, которые, в отличие от Anonymous, никак себя не обозначали. Так, в период выборов в Государственную думу РФ, были зафиксированы DDoS-атаки на сайты партий, политических проектов и СМИ, и заказчики этих атак никак о себе не заявили.

Атаки на фондовые биржи

Для того, чтобы быть успешным игроком фондовой биржи, важно, в числе прочего, оперативно получать информацию об изменениях котировок. Тот, кто каким-либо образом получит информацию раньше остальных участников торгов, может заработать на этом хорошие деньги. Один из путей реализации такой схемы — именно DDoS-атака.

10 августа на один из сайтов Гонконгской фондовой биржи — тот, на котором публикуются сообщения от крупных игроков рынка — была совершена атака. Увы, заработать злоумышленнику не удалось, так как в связи с падением сайта, торги поакция семи крупнейших компаний были приоставлены.

Атака производилась с помощью ботнета, по обвинению в её организации был задержан 29-летний житель Гонконга — оказалось, что он был бизнесменом и активно играл на бирже. За DDoS ему грозит срок до 5 лет заключения.

«Войны» малого бизнеса

Во второй половине 2011 году было отмечено 2 масштабных волны DDoS на сайты туристических фирм. Среди жертв кибератак не было крупных туроператоров, таким образом, можно говорить о виртуальном противостоянии небольших игроков рынка, которые стремились переманить клиентов на свою сторону. При этом, в периоды DDoS-атак (начало летнего отпускного сезона и предновогодние дни) также происходили массовые рассылки спама с рекламой туристических агентств. Очевидно, что эти действия являлись звеньями одной цепи.

«Войны» теневого бизнеса

Максимальное количество атак во второй половине 2011 года — 384 — было направлено на сайт, торговавший поддельными документами. Поскольку весь киберкриминальный бизнес функционирует в сети, DDoS является эффективным инструментом борьбы с конкурентами. Наиболее часто от нашествия ботов страдают сайты, осуществляющие продажу персональных данных владельцев пластиковых карт.

Какие каналы задействовались злоумышленниками для организации атак?

Google+

В августе 2011 итальянский исследователь Симоне Куатрини (Simone Quatrini) опубликовал пост о двух специальных URL-сервисах Google, позволяющих хакерам задействовать сервера компании для проведения DoS-атак.

THC-SSL-DOS

Это программное обеспечение для совершения DoS-атаки на сервер было разработано группой немецких исследователей в октябре 2011 года. С его помощью один компьютер может нарушить работу сервера средней конфигурации, при условии что тот поддерживает повторное подтверждение SSL.

ApacheKiller

В августе 2011 в популярном сервере ApacheHTTPD была обнаружена критическая уязвимость, позволившая злоумышленникам исчерпать ресурсы на сервере за счёт неправильной обработки поля заголовка Range: Bytes. В данный момент она устранена.

Уязвимые хэш-таблицы

В 2003 году специалистами из Университета Райса была выпущена работа Denial of Service via Algorithmic Complexity Attacks, в которой описывалась идея DoS-атаки на приложения, использующие хэш-таблицы. С тех пор никто не брался за воплощение этой идеи на практике — вплоть до конца 2011 года, когда на конференции Chaos Congress Conference был представлен доклад немецких исследователей, рассказывающий о потенциальной опасности данного метода.

RefRef

В конце июля 2011 года хакерская группа Anonymous представила некий инструмент RefRef, который, согласно их заявлениям, мог использоваться для DDoS вместо ранее использовавшегося LOIC. Именно с помощью LOIC производились атаки на правительственные сайты, однако, многие из хакеров тогда были пойманы, по причине того, что не сумели замаскировать свой IP-адрес.

Активность ботнетов во времени

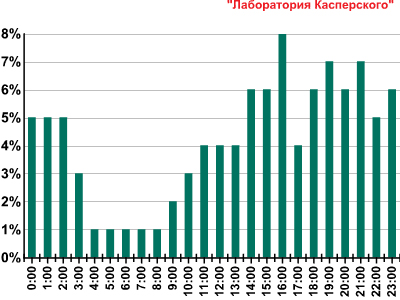

Начало бот-активности, по статистике, приходится, как правило, на 9 утра, пика достигает к 16 часам, а заканчивают свою деятельность боты глубоко заполночь — около 4:00.

DDoS в 2012 году: прогнозы

Количество компьютеров, задействованных в DDoS-ботнетах постепенно растет, что отражается и на средней мощности атаки, которая за полгода выросла на 57%. Однако у этого наращивания мощности есть обратная сторона — такие ботнеты быстро становятся объектами внимания правоохранительных органов. Поэтому в 2012 году специалисты Лаборатории Касперского не ожидают появления сверхбольших DDoS-ботнетов. По прогнозам, действовать будут ботнеты среднего размера, мощности которых достаточно, чтобы нарушить работу среднестатистического сайта, и их число будет расти.